| Pagina printen - kies Landscape |

Zoeken in de WeetHet pagina's |

|||||||||||||||||||||||||||||||||||||||

| WeetHet is being updated! - Current articles will slowly move to www.tweaking4all.com Voor uitstekende webhosting welke zowel betrouwbaar als betaalbaar is adviseren wij: LiquidWeb |

||||||||||||||||||||||||||||||||||||||||

|

On this page ...

Overzicht

In het kort: Wireless LAN is een alternatieve manier om een netwerk op te bouwen waarbij geen netwerkkabels meer nodig zijn. Er zijn nogal wat varianten voor draadloos netwerken

zoals HomeRF,

een aantal IEEE 802.11 (Institute of Electrical and Electronic

Engineers)

versie, LAN over DECT, Bluetooth, etc. Wireless LAN wordt soms ook wel WiFi genoemd. Eigenlijk is dat niet helemaal correct. WiFi is een soort keurmerk van de firma WECA. Het geeft aan op de apparatuur voldoet aan de opgegeven standaard. Data overdrachtssnelheid varieren van de 1 Mbps (Bluetooth) tot 54 Mbps (802.11g en 802.11a). Voor normaal Internet gebruik zou 1 Mbps eigenlijk

al moeten voldoen. Bedenk echter dit: de meeste WiFi oplossingen halen vaak maar de helft van de snelheid die ze claimen te halen! Dekkingsgebied is een ander verhaal. Het bereik varieert tussen de 10 meter en 100 meter, in huis worden deze afstanden echter maar zelden gehaald. Het bereik is bovendien afhnakelijk van de gebruikte radio frequentie (hoe hoger de frequentie, hoe kleiner het bereik) en het gebruikte uitzend vermogen (hoe hoger dit is, hoe verder je komt). Daarnaast speelt de kwaliteit van de gebruikte antennes een belangrijke rol. Zo zijn de antenne's in een PCMCIA kaart minder goed als de antenne's op een Access Point. Niet alleen de gebruikte apparatuur is bepalend. Ook wat er zich tussen de "zender" en "ontvanger" bevindt, is van belang. Vuistregel; hoe meer apparaten, muren en andere "metalen" delen zich tussen beide apparaten bevinden, hoe slechter de ontvangst. Aan vullende storing kun je zoeken bij GSM toestellen, DECT telefoons, Bluetooth apparatuur en ... de magnetron. Deze laatste gebruikt immers bijna dezelfde frequentie als jouw wireless lan. Tip: het lijkt erop dat de meeste fabrikanten kanaal 1 de hoogste uitzend capaciteit geven .... Tip: Een extra antenne geeft vaak een beter bereik. Bij normaal, in huis, gebruik mag je aannemen dat je maximaal maar een kwart van het opgegeven bereik haalt. Merk op: in termen van "electro-smog"; een wireless LAN card stuurt maximaal een vermogen 0,1 Watt de lucht in. Als je dit vergelijkt met andere apparaten, b.v. een magnetron (die straalt tot 50 Watt uit!), valt het allemaal wel mee. Voor je begint met wireless LAN, zul je moeten beslissen

welke standaard je wenst te gaan gebruiken. Op dit moment zijn er eigenlijk maar 4 noemens waardige WiFi varianten. 802.11b is de meest gangbare standaard. 802.11a is een stuk sneller, maar werkt op een andere frequentie als 802.11b. Daarnaast is het bereik beperkter en de prijs een stuk hoger. Ik vermoed dat deze standaard langzaam aan het uisterven is. Maar ja, als je er goedkoop aan kunt komen, kan het een leuk alternatief zijn. 802.11g is een nieuwe standaard. Een opvolger voor de 802.11b standaard, en dus compatible met de "oude" 802.11b apparatuur. Bluetooth is eigenlijk alleen maar bedoeld voor korte adhoc verbindingen zoals op scholen en vergaderruimtes etc. Andere producten, zoals HomeRF en LAN over DECT zijn echt niet aan te raden omdat ze vaak duurder, langzamer en vooral incompatible zijn.

* afhankelijk of men een 10 of een 100 Mbps

netwerk gebruikt

** volgens opgave frabikanten Je kunt er op dit moment van uit gaan dat 802.11b

de winnaar is ... maar in de nabije toekomst zou dit weleens

802.11g kunnen worden. 802.11a is eigenlijk aan het uitsterven. Dit kan dus voordelig zijn als dit soort apparatuur gedumpt gaat worden. Bluetooth is eigenlijk niet bedoelt voor WiFi toepassingen. Het is eigenlijk ebdoeld voor adhoc verbindingen, ter vervanging van kabels. Je kunt dit het beste gebruiken voor draadloos printen, headsets, etc. Eigenlijk een vervanging voor infrarood verbindingen. Merk op: Omdat Bluetooth

en Wi-Fi (802.11b en 802.11g) dezelfde frequenties gebruikt, de 2.4GHz

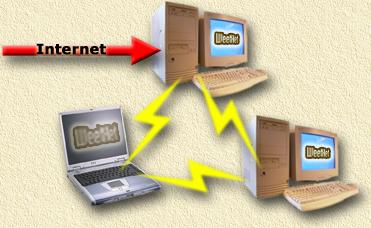

range, kunnen ze elkaar storen en daardoor bandbreedte (snelheid) beperken. Hoe gebruiken we WiFi? Wireless LAN kan in principe op twee manieren gebruikt worden: Peer-to-peer of met een centrale Access Point. Beiden worden hieronder geillustreerd. Peer-to-Peer (ook wel Ad-Hoc netwerk genoemd) Peer-to-Peer (ook wel eens Point-to-Point genoemd) de eenvoudigste variant om 2 of meer PC's aan elkaar te hangen. Dit is ook de goedkoopste oplossing, omdat men alleen maar een geschikte WiFi netwerkkaart hoeft te kopen voor iedere PC. Je kunt de aansluiting vergelijk met een kabeltje van

PC A naar PC B. Je hebt dus geen extra apparatuur nodig. Elke PC moet dus wel een Wireless LAN kaart hebben ...

In het volgende voorbeeld, gebruiken we drie computers

waarbij 1 van de PC's een verbinding heeft met het Internet.

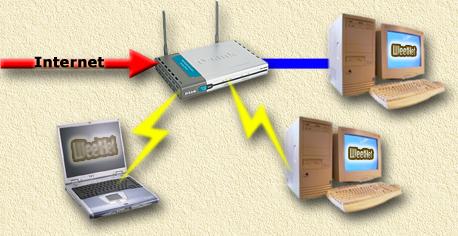

Het gebruik maken van een AP (Access Point) lijkt wat ingewikkelder. Hier hebben we een centraal apparaatje staan (de AP) welke het verkeer afhandeld. Dit apparaatje fungeerd als een verbindingsdoss tussen de verschillende PC's (en eventueel andere apparaten). Je kunt dit vergelijk met het gebruik van een hub of switch in een normaal netwerk. Vaak hebben AP's nog wat extra functionaliteit aan boord zoals NAT (Internet delen), DHCP (IP-adressen beheer), Firewall, etc. Een vand e voordelen van een AP is dat deze een beter bereik heeft omdat het meerdere rechtingen op zend. Sommige AP's bieden zelfs de mogelijkheid extra antenna's aan te sluiten die helpen een beter bereik te krijgen. Merk op: De bandbreedte van een AP moet echter wel gedeeld worden door alle aangesloten PC's! In onderstaande voorbeeld zien we een moeglijke opstelling, waarbij Internet gedeeld wordt via de AP en de AP zelfs een vaste netwerkverbinding ondersteund (blauwe lijntje);

Verkrijgbare apparatuur voor WiFi Er zijn nogal wat apparaten voor WiFi te koop, laten we eerst kijken naar de netwerkkaarten. Steeds meer moderne laptops hebben een ingebouwde WiFi

oplossing. Dit kan een onderdeel zijn van de chipset of op basis van

een zogenaamde miniPCI kaart die IN de laptop geplaatst wordt (dus niet

te verwarren met een PCMCIA kaart!). Deze worden vaak in Laptops en soms in PDA's gebruikt.

Soms worden ze ook gebruikt in combinatie met een PCI adapter of als

toevoeging voor bepaalde routers.

Deze worden vaak in PDA's gebruikt. Meestal, als de PDA dit sort kaarten ondersteund, schuift men dit kleine kaartje aan de bovenkant van de PDA in het daarvoor bedoelde slot.

Deze worden alleen in desktop PC's gebruikt. Je hebt ze als geheel PCI kaart of als adapter waarin de je dan een PCMCIA kaart shuift.

Vaak zie je ze als dongle (het apparaat steek je in

z'n geheel in de USB poort) of als los staand apparaat (welke dan met

een kabel verbonden moet worden aan de USB-poort). Merk op: De meeste van dit soort USB apparaten, onttrekken stroom van de USB poort. Er kan zicht echter een probleem voordoen als de USB poort deze stroom niet kan leveren waardoor het USB apparaat slecht of helemaal niet werkt. Probeer in zo'n geval alle USB apparaten te verwijderen en probeer het nog eens. Mocht ook dit niet werken, dan zul je waarschijnlijk een extrene stroom adapter moeten gaan gebruiken.

AP's zijn er in allerlei kleuren en maten. Vaak hebben ze wat leuke extra's aan boord zoals bijvoorbeeld bij de D-Link 714P welke een geintegreerde printerserver heeft. Hier door kun je een printer aansluiten op de AP en deze delen met alle aagesloten PC's, zonder dat er een PC aan hoeft te staan voor deze "deel" functionaliteit. Naats normale AP's heb je ook AP's die speciaal voor gebruik buit het huis bedoeld zijn.

Andere apparatuur voor WiFi; Het klinkt misschien maf, maar waarom ook niet. Je plakt deze camera op een plaats weg en via de PC kun je de video beelden volgen. Hier een voorbeeld van D-Link:

Omdat we het bereik van ons WiFi netwerk niet helemaal onder controle hebben, is veildigheid wel een ernstig probleem. Bij de oude kabel oplossingen moets een hacker namelijk

fysiek contact maken met het netwerk - relatief eenvoudig waar te nemen

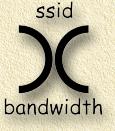

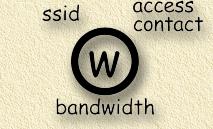

dus. Zogenaamde sniffer-tools, zoals NetStumbler, helpen de hacker. Hiermee kan hij zien welke netwerken er beschikbaar zijn. Het laat zelfs zien welke netwerknamen (= SSID) en Mac-adressen gebruikt worden op jouw Wireless LANs. WAR CHALKING (WiFi locaties aantekenen op de muur of de grond) Zie ook de War-Chalking website. Merk op: War-Chalking is niet illegaal. Het betreden van iemands netwerk - zonder toestemming - echter wel. In principe is dit hetzelfde als inbreken in een woning. Voordat je dus hieraan begint; bedenk eerst hoe "leuk" jij het zou vinden als iemand dat bij jou thuis komt doen... WAR-Chalking id eigenlijk de handeling waarbij de hacker, een symbool op de muur of op de grond tekent om aan te geven dat er hier een WiFi netwerk gevonden is. Het stamt eigenlijk af van een oude gewoonte van zwervers in de verenigde staten (Hobo's) die met tekens aangaven (naar het schijnt, nu nog) waar men gratis eten kon krijgen, overnachten of maar beter uit de buurt moest blijven. Voor meer info hierover, zie de Hobo tekens website (engelstalig). De naam "WAR" is afgeleid van de oude "hacking" bezigheid "War-Dialing". Op de War-Chalking website, vind je aanvullende informatie, maar hieronder staan de 3 belangrijkste tekens (zie War-Chalking website voor meer details):

WAR-Driving (het zoeken naar Wireless LAN's) Dit is in principe een hobby waarbij rond rijdt of loopt, op zoek naar een wireless LAN. Dit kan met een laptopje of PDA en een WiFi card. Sommige mensen maken er zelfs een sport van en gebruiken geavanceerde antenne's. WAR-Driving impliceerd overigens niet dat mensen misbruik willen gaan maken van jouw WiFi netwerk .... maar sluit het ook niet uit. De war-driver noteerd meestal waar hij of zij een netwerk gevonden heeft (het War-Chalking) om aan te geven dat hier een WiFi netwerk is. Sommige war-drivers loggen dit ook op het Internet. Er is veel informatie te vinden op het Internet over War-driving en de benodigde software. Kijk maar eens op de software pagina van Seatlle-wireless. De meeste programma's ondersteunen bovendien het gebruik van een GPS voor locatie bepaling.

NetStumbler (geschikt voor Windows en PocketPC PDA's), kan men gratis downloaden van de NetStumbler homepage. Op dit moment is het een van de meest geavanceerde applicaties voor War-Driving. Eigenlijk is het ook een erg handige tool om jouw eigen WiFi te analyseren. Helaas werkt NetStumbler niet met alle netwerkkaartjes even goed. In het bovenstaande voorbeeld scherm zie je dat er 4 wireless LAN netwerken zijn gevonden. Hierbij kan NetStumbler zien wat daarbij het MAC-address is van de gebruikte apparaten, SSID, Kanaal, Merk en signal sterkte (meteen klik zie je een kaart die signaal sterkte in detail weer geeft).Je kunt in bovenstaande voorbeeld zien dat 1 van de WiFi netwerken een slotje heeft afgebeeld staan in het grijze rondje. Dit geeft aan dat dat netwerk beveiligd is met WEP encryptie.

Om jouw WiFi netwerk te beveiligen tegen ongewenste

toegang, kunnen we encryptie activeren op de verbindingen. De meeste AP's hebben WEP (Wired Equivalent Privacy) encryptie aan boord. Om toegang te krijgen tot het betreffende wireless LAN, moeten we weten welk kanaal gebruikt wordt, wat de SSID is, en bij WEP encryptie, ook nog eens de benodigde sleutel. Netsumbler geeft je al SSID en kanaal nummer. Maar niet de sleutel voor WEP. Als WEP encryptie niet aanstaat, hebben we die ook niet nodig en hoeven we alleen maar onze netwerkkaart in te stellen op het juiste SSID en het juiste kanaal. Uiteraard heeft de netwerkkaart ook een IP-adres nodig. Maar ja, de meeste AP's staan geconfigureerd als DHCP server en geven jouw dus vanzelf een IP-adres. Zo kom je dus zonder veel moeite op het netwerk, en de kans dat de eigenaar het merkt is ook nog eens minimaal. Toegang tot een wireless LAN is dus best eenvoudig! De meest eenvoudige methode is het aanzetten van WEP encryptie. Hoewel dit niet 100% waterdicht is, maakt dit toegang voor derden al wel minder interessant. Bovendien hebben de meeste AP's dit standaard in hun firmware zitten. In principe zijn er 3 niveau's van versleuteling, afhankelijk

van de lengte van de WEP sleutel. Gebruik, indien al jouw WiFi apparatuur dit ondersteund, een zo hoog mogelijk waarde. In de meeste gevallen dus 128-bit encryptie! We kunnen de encryptie zelfs verdubbelen door op de PC's ook nog eens IPSec te activeren. Het verkeer wordt dan eerst door IpSec versleuteld en dan daarna nogeens door WEP. Het wordt dan wel een erg lastige klus om dat open te breken. Eenvoudige toegang tot het wireless LAN is 1 probleem. Het andere probleem is dat men ook de toegang tot de Access Point dient te beveiligen. Doet men dit niet, dan maak je het de hacker wel erg gemakkelijk. Hij of zij kan dan eenvoudig de AP herconfigureren! De truuks zijn voor dit probleem eigenlijk best eenvoudig. De meeste gebruikers sluiten de AP aan en veranderen de fabrieksinstellingen niet. Zo heeft bijna iedere AP standaard ingesteld staan dat het in de IP-range 192.168.x.x werkt. Met IPCONFIG kun je dit verifieren ... kijk maar in welke range jouw PC zit. Als we de AP dus laten werken in de 192.168.x.x range, dan is het simpel te bepalen op welk IP adres de AP zit. Meestal is het een van de eerste IP-adressen zoals 192.168.0.0, 192.168.0.1, 192.168.0.2, of 192.168.0.3. Dit is bovendien eenvoudig te testen door het IP-adres in houw webbrowser in te vullen, b.v. HTTP://192.168.0.0. Als men dan eenmaal toegang heeft tot de web-interface van de AP, komen we bij de twee fout aan die de meeste gebruikers maken. Of ze stellen helemaal geen wachtwoord in of ze hanteren het standaard wachtwoord. Netstumbler laat zien wie de fabrikant is van de AP,... dus ga je naar de website van die fabrikant en zoek je gewoon op wat de standaard wachtwoord/usernaam combinatie is. Zo gebruikt NetGear b.v. voor usernaam de naam "username" en voor hetw achtwoord "password". We moeten het de hacker dus niet te gemakkelijk maken. Als eerste stap, veranderen we het IP adres van de AP en de IP-range van de DHCP. Dit sluit de hacker nog niet uit, maar je maakt het hem al een beetje moeilijker. Als tweede stap moet je de gebruikersnaam en het wachtwoord van de AP veranderen. Ook al lijkt dit een normale stap; de meeste gebruikers doen dit nooit. Geavanceerde beveiligings truuks Output vermindere Deze optie, het verminderen van de output, kan maar

op weinig apparaten toegpast worden. Daarnaast beperkt het ook het bereik

van het netwerl. Toestemming geven aan clients (sterk aanbevolen!) De meeste AP's ondersteunden de optie om alleen toegang te geven aan PC's die een bekend MAC adres hebben. Je meldt het MAC adres van de WiFi netwerkkaart aan bij de AP instellingen zodat je er bij mag. Dit is geen helig makende oplossing, maar het maakt het leven van een hacker weer een beetje moeilijker. Men kan namelijk van een netwerkkaart het MAC-adres veranderen, maar ja... het kost wel moeite. Beperk "openingstijden" Ook niet dom, is het beperken van de tijden dat het WiFi netwerk beschikbaar is. Als je altijd vanaf 17:00 begint te netwerken, waarom zou het WiFi etwerk dan de rest van de dag aanstaan? De meeste AP's ondersteunen dit soort instellingen. Pas het SSID aan Ook weer zo'n standaard instelling-probleem. Standaard hebben de AP's een instelling staan voor de SSID (netwerk naam). Verander deze naam (op alle aangesloten WiFi apparaten). Ook dit sluit inbreken niet uit, maar met al de eerder genoemde maatregelen wordt het wel pittig. Er zijn veel Wireless LAN frabrikanten, hieronder een kort overzicht:

|

||||||||||||||||||||||||||||||||||||||||